INFORMATIVO

CONSEJOS DE SEGURIDAD

RECOMENDACIONES DE SEGURIDAD

Con el fin de garantizar la seguridad y confidencialidad en las operaciones, le detallamos distintos aspectos, consideraciones y recomendaciones de seguridad a tener en cuenta al momento de utilizar los canales electrónicos de la Entidad. Recuerde notificar inmediatamente al Banco sobre cualquier sospecha de fraude o robo de sus cuentas, tarjetas o claves de acceso.

-

Importancia

Los atacantes suelen usar enlaces falsos o archivos infectados para robar información o comprometer equipos. Por eso es clave aprender a identificar señales de advertencia.

Evita abrir enlaces desde buscadores.

-

Reconocimiento de enlaces maliciosos

Los ataques de phishing también suelen ocultar direcciones maliciosas dentro de enlaces aparentemente legítimos, utilizando codificación de URL para reemplazar caracteres normales por especiales. Los atacantes pueden aprovechar esta técnica para disimular el verdadero destino del enlace. En estos casos, es recomendable utilizar una herramienta de decodificación de URLs para revelar la dirección real a la que apunta el vínculo. Además, los ciberdelincuentes emplean técnicas de suplantación visual registrando dominios con direcciones similares a las reales. Esto lo logran mediante combinaciones de letras, alfabetos extranjeros y números que imitan visualmente ciertos caracteres. Algunos ejemplos comunes incluyen:

- Sustituir la “m” por “rn”

- Usar la letra cirílica “а” en lugar de la “a” latina

- Cambiar la “i” por el signo de exclamación invertido “¡”

- Reemplazar la “O” por el número cero “0”

Si no se presta suficiente atención, estos pequeños cambios pueden pasar desapercibidos a simple vista. Cuando recibís un enlace:

- Observa la URL completa pasando el mouse encima. Un dominio legítimo debe coincidir con la fuente esperada (por ejemplo, "empresa.com" y no "empresaa.com").

- Desconfía de direcciones acortadas, errores ortográficos o dominios poco comunes.

- Si el enlace viene por canales no oficiales, verifica antes de hacer clic.

-

Reconocimiento de archivos maliciosos

Los archivos adjuntos pueden ser el vehículo para instalar malware en tu dispositivo. Presta atención a los siguientes signos:

Consejo: Si algo te resulta extraño, no abras el archivo y consultá primero con el área de seguridad.

- El remitente te envía archivos que no esperabas o que no tienen sentido en el contexto de la conversación.

- El archivo solicita habilitar macros o funciones al abrirlo (por ejemplo, en archivos de Excel o Word).

- El nombre del archivo genera urgencia o alarma (ej.: "factura impaga", "urgente_pago", "suspendido.pdf").

- El archivo llega con extensiones ejecutables ocultas: .exe, .bat, .js, .vbs, incluso dentro de archivos .zip o .rar.

- El contenido parece genérico o automatizado, sin contexto claro.

-

¿Qué hacer ante una sospecha?

No lo abras ni lo compartas. Reporta inmediatamente al área de seguridad o soporte técnico. Incluye en tu reporte el correo o mensaje original como evidencia.

-

Buenas prácticas generales

- Usa solo plataformas oficiales para descargar archivos o acceder a recursos.

- Mantén tu navegador y antivirus actualizados.

- Sé crítico con los mensajes alarmistas o urgentes (por ejemplo: "Tu cuenta será bloqueada si no haces clic ahora").

- Accede a nuestro Home Banking a través de nuestro sitio web institucional.

-

Conclusión

Saber detectar enlaces o archivos sospechosos es una habilidad clave para la ciberseguridad en el ámbito laboral. Si algo no parece confiable, no interactúes con él: repórtalo.

- Cuando utilice cajeros automáticos es importante cambiar el código de identificación o de acceso o clave o contraseña personal ("password", "PIN") asignada por la entidad, por uno que el usuario seleccione, el que no debería ser su dirección personal ni su fecha de nacimiento u otro número que pueda obtenerse fácilmente.

- No divulgar el número de clave personal ni escribirlo en la tarjeta magnética provista o en un papel que se guarde con ella, ya que dicho código es la llave de ingreso al sistema y por ende a sus cuentas.

- No digitar la clave personal en presencia de personas ajenas, aun cuando pretendan ayudarlo, ni facilitar la tarjeta magnética a terceros, ya que ella es de uso personal.

- Guardar la tarjeta magnética en un lugar seguro y verificar periódicamente su existencia.

- No utilizar los cajeros automáticos cuando se encuentren mensajes o situaciones de operaciones anormales

- No olvidar retirar la tarjeta magnética al finalizar las operaciones.

- Si el cajero le retiene la tarjeta o no emite el comprobante correspondiente, comunicar de inmediato esa situación al Banco.

- En caso de pérdida o robo de su tarjeta, denunciar de inmediato esta situación a Red Link llamando al número telefónico 0800-888-5465.

- Antes de introducir la tarjeta en los cajeros automáticos fíjese que el espacio donde la coloca no está obstruido por ningún elemento.

- En los lugares donde hay cajeros automáticos, tome las precauciones necesarias si al entrar Ud. hay alguna persona adentro.

- Jamás comente o diga la clave a NADIE. Alguien puede realizar extracciones por usted.

- Si tienes dificultades para realizar alguna operación en el cajero automático nunca permita que la socorra nadie que Ud. no conozca. Recuerde que siempre hay personas que están a la expectativa de éstas situaciones.

- Las solicitudes de dinero en efectivo o de transferencias bancarias para agilizar o cobrar adelantos vinculados al trámite de Reparación Histórica por parte de supuestos agentes de organismos estatales implican un fraude.

- Bajo ningún punto de vista debe entregarse dinero en efectivo o transferir sumas a través de cuentas bancarias.

- En caso de recibir un llamado telefónico de una persona que se identifique como "trabajador de o parte de organismos estatales" o como gestor o abogado que tramita beneficios en el mismo organismo,NO proporcionar datos personales como el DNI, relaciones familiares, números y estado de cuentas bancarias, si es o no titular de un crédito o una prestación de la seguridad social, etc.

- La única forma de verificar si se encuentra incluido en el Programa de la Reparación Histórica es a través del sitio web oficial de la ANSES, con la clave de la seguridad social.

- Deben desestimarse, además de los llamados, cartas que notifiquen que se encuentra en condiciones de acceder al Programa.

Ingeniería Social: Phishing y Vishing

Con el fin de hacer efectivo el fraude los delincuentes tienen un sentido de urgencia para que actúe inmediatamente según sus instrucciones.

- Si recibe una llamada por teléfono para ofrecerle promociones exclusivas o informarle que ha sido ganador de cualquier tipo de premio, no se deje engañar. Nunca proporcione información personal, verifique la procedencia o identidad de quien promueve el premio y confírmela primero con el Banco a los teléfonos ya conocidos, y no a los teléfonos proporcionados por quien le llamó.

- El Banco nunca le solicitará sus claves o información personal vía e-mail, WhatsApp ni SMS bajo ningún concepto.

- Si recibe un llamado telefónico o e-mail solicitando información personal, no lo responda e infórmelo inmediatamente a su Banco.

- No responda e-mail inesperados solicitando información confidencial, por más que tenga el logo del Banco y parezca real.

- No acceda a un sitio utilizando enlaces que recibe por correo electrónico. Siempre escriba en el navegador web la dirección del Banco.

Navegación

- No entregue información personal ni financiera en ventanas emergentes.

- Evite el uso de Banca Internet en lugares públicos (Cyber cafés, locutorios, etc). En caso de tener que acceder, le recomendamos utilizar el teclado virtual que se encuentra en la pantalla de ingreso a Banca Internet. Con el teclado virtual podrás completar su número de documento, clave y usuario, esto evitará que alguien pueda copiar su información desde el equipo que utilizó.

- Visualice el candado cerrado en la parte inferior del Navegador al acceder a https://www.bse.com.ar. Haciendo clic en el candado podrá comprobar la vigencia/validez del Certificado Digital y el tipo de encriptación.

- Mantenga actualizado el sistema operativo y el antivirus de tu computadora.

- Revise periódicamente sus estados de cuenta.

Redes sociales

- No ingrese al sitio del Banco desde redes sociales, que pueden tener enlaces maliciosos.

¿Qué es un ciberataque?

Los ciberataques se producen de muchas formas y se han convertido en una amenaza común a medida que nos volvemos más dependientes de los dispositivos digitales y la infraestructura que afecta tanto a personas como a organizaciones. Un ciberataque es un intento intencionado y malicioso por parte de una persona o grupo de infringir los sistemas de información de organizaciones o personas para robar, interrumpir o alterar datos. Con la rápida adopción de nuevas tecnologías, los ciberataques han ido en aumento. Comprender los diferentes tipos de ciberataques a empresas o particulares y sus posibles consecuencias es crucial para proteger la información personal y corporativa. A continuación se muestran algunos de los tipos más comunes:

-

Ataques de Malware

El malware o software malicioso se refiere a un amplio espectro de programas dañinos destinados a interrumpir, dañar u obtener acceso no autorizado a los sistemas informáticos. Esto incluye virus, gusanos, troyanos, ransomware, spyware y adware. El malware puede infectar dispositivos a través de una variedad de rutas, incluidos archivos adjuntos de correo electrónico, sitios web comprometidos y descargas de software. Una vez instalado, realiza acciones maliciosas como robo de datos, secuestro del sistema e incapacidad del dispositivo. Puede funcionar de forma sigilosa para evadir la detección, explotar vulnerabilidades en el software o utilizar tácticas de ingeniería social para engañar a los usuarios para que lo instalen inadvertidamente, lo que supone riesgos significativos para la ciberseguridad y la privacidad de los datos. La eliminación de malware normalmente implica el uso de software antivirus especializado para escanear, detectar y poner en cuarentena o eliminar archivos o programas maliciosos, restaurando el dispositivo infectado a un estado seguro.

-

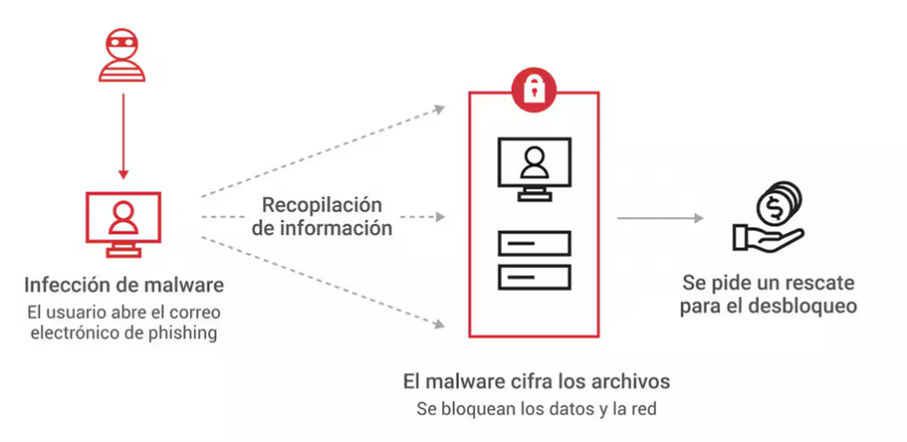

Ataques de Ransomware

El ransomware es malware que cifra archivos importantes en almacenamiento local y en red y pide un rescate para descifrarlos. Los hackers desarrollan este malware para ganar dinero mediante la extorsión digital. El ransomware está cifrado, por lo que no es posible forzar la clave y la única manera de recuperar la información es mediante una copia de seguridad. La forma en la que funciona el ransomware lo convierte en un sistema especialmente perjudicial. Otros tipos de malware destruyen o roban datos, pero ofrecen la posibilidad de otras opciones de recuperación. Mediante el ransomware, si no existen copias de seguridad, debe pagar el rescate para recuperar los datos. Algunas empresas pagan el rescate y los atacantes no envían la clave de descifrado. Una vez que el ransomware empieza a funcionar, analiza el almacenamiento local y en la red en busca de archivos para cifrar. Se dirige a archivos que cree que son importantes para su empresa o para personas. Esto incluye archivos de respaldo que pudieran ayudar a recuperar la información. Hay distintos tipos de ransomware que atacan diferentes conjuntos de archivos, pero que también son objetivos frecuentes. La mayoría de ransomware ataca archivos de Microsoft Office porque, con frecuencia, almacenan información empresarial crítica. Al atacar archivos importantes aumentan las probabilidades de que pague el rescate.

-

Phishing y Spear Phishing

El phishing es un tipo de ciberataque que consiste en el envío de correos electrónicos genéricos por parte de ciberdelincuentes que se hacen pasar por legítimos. Estos correos contienen enlaces fraudulentos para robar información privada del usuario. Los ataques de phishing son más eficaces cuando los usuarios no son conscientes de que esto está ocurriendo. El término phishing se utiliza principalmente para hacer referencia a los ataques por email genéricos. En ellos, el atacante envía emails a tantas direcciones como le sea posible, utilizando servicios comunes como PayPal o Bank of America. El phishing ha evolucionado a lo largo de los años para incluir ataques dirigidos a otros tipos de datos. Además de dinero, los ataques también pueden estar dirigidos a fotografías o datos sensibles. Spear Phishing destaca como una de las formas más peligrosas y dirigidas de ciberataques. A diferencia de los ataques regulares de phishing, que lanzan una amplia red con la esperanza de atrapar víctimas desprevenidas, el spear phhsing es una forma altamente personalizada y dirigida de un ataque de phishing dirigido a un usuario en lugar de a una red.

-

Denegación de servicio (DoS) y denegación de servicio distribuida (DDoS)

Un ataque DDoS está diseñado para interrumpir o apagar una red, servicio o sitio web. Un ataque DDoS se produce cuando los atacantes utilizan una gran red de PC remotos llamados botnets para saturar la conexión o el procesador de otro sistema, lo que provoca que niegue el servicio al tráfico legítimo que está recibiendo. El objetivo y el resultado final de un ataque DDoS exitoso es hacer que el sitio web del servidor de destino no esté disponible para solicitudes de tráfico legítimas. Los ataques DDoS tienen una variedad de propósitos, desde bromas y venganzas personales contra empresas y organizaciones hasta delincuentes que utilizan ataques DDoS como forma de chantaje para obtener ganancias financieras y protestas para atraer la atención social (p. ej., hacktivistas). Para estos fines, por ejemplo, las agencias gubernamentales y las empresas han sido frecuentemente objeto de ataques DDoS en los últimos años, lo que hace que sea un tipo de ciberataque al que se debe tener cuidado. También hay delincuentes en el mercado subterráneo que venden herramientas para ataques DDoS y servicios para llevar a cabo ataques DDoS. Como tal, las barreras para llevar a cabo ataques DDoS se han reducido y se espera que la amenaza de los ataques DDoS continúe creciendo.

-

Ataques Man-in-the-Middle (MitM)

Un ataque Man-in-the-Middle (MitM) es un tipo de ataque que implica un elemento malicioso “escuchando” en las comunicaciones entre las partes y es una amenaza significativa para las organizaciones. Estos ataques comprometen los datos que se envían y reciben, ya que los interceptores no solo tienen acceso a la información, sino que también pueden introducir sus propios datos. Dada la importancia de la información que va y viene dentro de una organización, los ataques MiTM representan una amenaza muy real y potente que los profesionales de TI deben ser capaces de abordar.

-

Ingeniería Social

La ingeniería social es un tipo de ataque que utiliza la interacción humana y la manipulación para lograr los objetivos del atacante. A menudo implica persuadir a las víctimas para que pongan en peligro su seguridad o rompan las prácticas recomendadas de seguridad para obtener una ganancia financiera o informativa del atacante. Los agentes de amenazas utilizan la ingeniería social para ocultarse a sí mismos y sus motivos, a menudo actuando como personas de confianza. En última instancia, el objetivo clave es influir, piratear la mente, en lugar de un sistema. Muchos de estos exploits dependen de la buena naturaleza de las personas o del miedo a situaciones negativas. La ingeniería social es popular entre los atacantes porque es más fácil explotar a las personas en lugar de las vulnerabilidades de la red y del software.

-

Troyano

En ciberseguridad, el término "troyano" o "troyano" se refiere a un tipo de malware que engaña a los usuarios disfrazándose de software legítimo. Esta amenaza digital lleva el nombre de la antigua leyenda griega del caballo de Troya, donde los soldados griegos se escondían dentro de un caballo de madera para infiltrarse y capturar la ciudad de Troya. Del mismo modo, un troyano en ciberseguridad oculta su intención maliciosa bajo el encubrimiento de una aplicación inofensiva, engañando a los usuarios para que ejecuten código dañino en sus dispositivos. Los troyanos han evolucionado hasta convertirse en una de las formas más comunes y versátiles de malware, lo que supone importantes riesgos tanto para las personas como para las organizaciones. A diferencia de virus o gusanos, los troyanos no pueden replicarse ni ejecutarse ellos mismos y, en su lugar, dependen de técnicas de ingeniería social para ser instaladas. Si un troyano se instala correctamente en el dispositivo de un usuario, puede realizar varias acciones maliciosas dependiendo de su tipo y propósito. Por ejemplo, proporcionar una entrada de puerta trasera para hackers, acceder a datos, contraseñas y otra información confidencial.

-

Ataque de fuerza bruta

Un ataque de fuerza bruta recibe su nombre de la metodología simple o “bruta” empleada por el ataque. El atacante simplemente intenta adivinar las credenciales de inicio de sesión de alguien con acceso al sistema de destino. Una vez que las consigue, está dentro. Aunque esto puede parecer difícil y llevar mucho tiempo, los atacantes a menudo usan bots para descifrar las credenciales. El atacante proporciona al bot una lista de credenciales que cree que pueden darle acceso al área segura. Luego, el bot prueba cada uno mientras el atacante se sienta y espera. Una vez que se hayan ingresado las credenciales correctas, el delincuente obtiene acceso.

¿Cómo protegerse frente a ciberataques?

-

Actualice su software

Mantener todo su software y sistemas actualizados añade resiliencia adicional a sus medidas de seguridad. Las actualizaciones suelen contener parches para cualquier vulnerabilidad conocida que se haya encontrado.

-

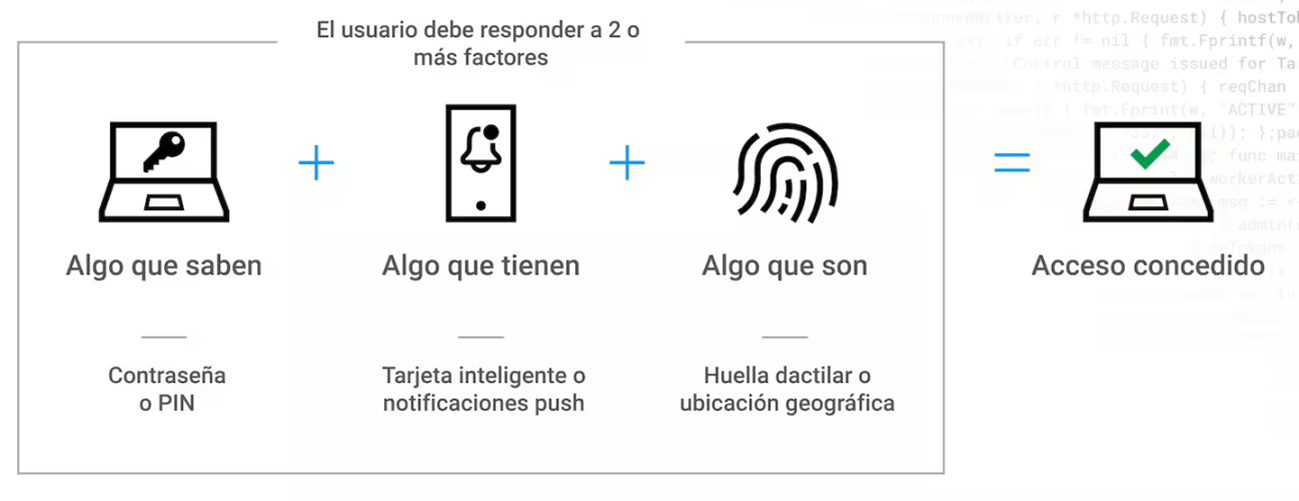

Utilice contraseñas seguras y autenticación de dos factores (2FA)

Debe utilizar contraseñas seguras que contengan un mínimo de 12 caracteres, con una combinación de letras mayúsculas y minúsculas, números y caracteres especiales. Intente no reutilizar la misma contraseña para diferentes cuentas, ya que aumenta el riesgo de que un hacker obtenga acceso a su información. También debería habilitar 2FA para añadir capas adicionales de seguridad para sus cuentas en línea.

-

Formación y concienciación de empleados

Dado que la ingeniería social sigue siendo un punto de entrada común para los atacantes, la formación periódica equipa a los empleados con el conocimiento necesario para reconocer correos electrónicos de phishing, evitar trampas de ingeniería social y seguir las prácticas recomendadas para proteger datos confidenciales. Educar al personal sobre estas tácticas reduce la probabilidad de ataques exitosos.

-

Instalar un firewall

Los firewalls son útiles para prevenir una variedad de ataques para bloquear el acceso no autorizado, como ddos o ataques de puerta trasera. Los firewalls controlan el tráfico de red que se mueve por su sistema y bloquearán el tráfico no permitido que entra o sale.

MFA (MultiFactor Authentication)

-

¿Qué es MFA?

La autenticación multifactor o MFA es una tecnología de seguridad que requiere múltiples métodos de autenticación de categorías independientes de credenciales para verificar la identidad de un usuario para un inicio de sesión u otra transacción. La autenticación multifactor combina dos o más credenciales independientes: lo que el usuario sabe, como una contraseña; lo que tiene el usuario, como un token de seguridad; y qué es el usuario, mediante el uso de métodos de verificación biométrica. El objetivo de MFA es crear una defensa en capas que dificulte que una persona no autorizada acceda a un objetivo, como una ubicación física, un dispositivo informático, una red o una base de datos. Si un factor se ve comprometido o roto, el atacante todavía tiene al menos una o más barreras que romper antes de entrar con éxito en el objetivo.

Métodos de Autenticación Multifactor

Pros

Contras

-

Factor de Conocimiento

La autenticación basada en el conocimiento generalmente requiere que el usuario responda una pregunta de seguridad personal. Las tecnologías de factores de conocimiento generalmente incluyen contraseñas, números de identificación personal (PIN) de cuatro dígitos y contraseñas de un solo uso (OTP). Los escenarios de usuario típicos incluyen lo siguiente:

- Deslizar una tarjeta de débito e ingresar un PIN en la caja del supermercado;

- Descargar un cliente de red privada virtual con un certificado digital válido e iniciar sesión en la VPN antes de obtener acceso a una red; y

- Proporcionar información, como el apellido de soltera de la madre o la dirección anterior, para obtener acceso al sistema.

-

Factor de posesión

Los usuarios deben tener algo específico en su poder para iniciar sesión, como una insignia, un token, un llavero o una tarjeta de módulo de identidad de suscriptor (SIM) de teléfono. Para la autenticación móvil, un teléfono inteligente a menudo proporciona el factor de posesión junto con una aplicación OTP. Las tecnologías de factores de posesión incluyen lo siguiente:

- Los tokens de seguridad son pequeños dispositivos de hardware que almacenan información personal de un usuario y se utilizan para autenticar electrónicamente la identidad de esa persona. El dispositivo puede ser una tarjeta inteligente, un chip integrado en un objeto, como una unidad de bus serie universal (USB) o una etiqueta inalámbrica.

- Una aplicación de token de seguridad basada en software genera un PIN de inicio de sesión de un solo uso. Los tokens de software se utilizan a menudo para la autenticación multifactor móvil, en la que el propio dispositivo —como un teléfono inteligente— proporciona la autenticación del factor de posesión.

Los escenarios típicos de usuario del factor de posesión incluyen lo siguiente:

- autenticación móvil, donde los usuarios reciben un código a través de su teléfono inteligente para obtener u otorgar acceso —las variaciones incluyen mensajes de texto y llamadas telefónicas enviadas a un usuario como un método fuera de banda, aplicaciones OTP para teléfonos inteligentes, tarjetas SIM y tarjetas inteligentes con autenticación almacenada datos; y

- adjuntar un token de hardware USB a un escritorio que genera una OTP y usarlo para iniciar sesión en un cliente VPN.

-

Factor de herencia

Cualquier rasgo biológico que tenga el usuario que esté confirmado para iniciar sesión. Las tecnologías de factores de herencia incluyen los siguientes métodos de verificación biométrica:

- escaneo de retina o iris

- escaneo de huellas dactilares

- autenticación por voz

- geometría de la mano

- escáneres de firmas digitales

- reconocimiento facial

- geometría del lóbulo de la oreja

Los componentes del dispositivo biométrico incluyen un lector, una base de datos y un software para convertir los datos biométricos escaneados en un formato digital estandarizado y comparar los puntos de coincidencia de los datos observados con los datos almacenados. Los escenarios típicos de factores de inherencia incluyen lo siguiente:

- usar una huella digital o reconocimiento facial para acceder a un teléfono inteligente;

- suministro de una firma digital en una caja de venta minorista;

- identificar a un criminal usando la geometría del lóbulo de la oreja.

- agrega capas de seguridad a nivel de hardware, software e identificación personal;

- puede usar OTP enviadas a teléfonos que se generan aleatoriamente en tiempo real y es difícil de romper para los piratas informáticos;

- puede reducir las brechas de seguridad hasta en un 99.9% en comparación con el uso de solo contraseñas;

- los usuarios pueden configurarlo fácilmente;

- permite a las empresas optar por restringir el acceso según la hora del día o la ubicación; y

- tiene un costo escalable, ya que existen herramientas MFA costosas y altamente sofisticadas, pero también más asequibles para las pequeñas empresas

- se necesita un teléfono para obtener un código de mensaje de texto;

- los tokens de hardware pueden perderse o ser robados;

- los teléfonos pueden perderse o ser robados;

- los datos biométricos calculados por los algoritmos MFA para las identificaciones personales, como las huellas digitales, no siempre son precisos y pueden generar falsos positivos o negativos;

- la verificación de MFA puede fallar si hay una interrupción de la red o de internet; y

- las técnicas de MFA deben actualizarse constantemente para proteger contra los delincuentes que trabajan incesantemente para romperlas.

-

¿Qué es in incidente de seguridad?

Un incidente de seguridad es cualquier evento que comprometa la confidencialidad, integridad o disponibilidad de la información o los sistemas de la empresa. Algunos ejemplos comunes incluyen:

- Phishing o intentos de suplantación de identidad.

- Accesos no autorizados a sistemas o datos.

- Instalación de malware o ransomware.

- Pérdida o robo de dispositivos corporativos.

- Filtración de información confidencial.

-

Pasos a seguir ante un incidente

Paso 1: Identificar y reportar el incidente

- Si notas una actividad sospechosa en tu equipo o cuentas, no ignores la alerta.

- Reporta el incidente de inmediato al área de Protección de Activos o al equipo de soporte técnico.

- No intentes solucionar el problema por tu cuenta sin autorización, ya que podrías empeorar la situación.

Paso 2: Contener el incidente

- Desconecta el dispositivo afectado de la red (Wi-Fi o cableado) para evitar la propagación de malware o accesos no autorizados.

- No apagues el equipo a menos que el área de seguridad lo indique. En algunos casos, los registros del sistema pueden ser clave para la investigación.

- Cambia tus contraseñas si crees que han sido comprometidas, pero hazlo desde un dispositivo seguro.

Paso 3: Recopilar información

- Toma nota de lo ocurrido: fecha, hora, acciones realizadas y cualquier mensaje o alerta recibida.

- Si recibiste un correo sospechoso, no hagas clic en enlaces ni descargues archivos adjuntos.

- Guarda evidencia como capturas de pantalla o correos electrónicos sin alterarlos.

Paso 4: Seguir las instrucciones del equipo de seguridad

- Los expertos en seguridad analizarán la situación y te indicarán los siguientes pasos.

- Si el incidente afecta a más usuarios o sistemas, colabora con el equipo en la mitigación del impacto.

- Mantén la confidencialidad del incidente hasta que el área de seguridad lo comunique oficialmente.

Paso 5: Aprender y prevenir futuros incidentes

- Participa en sesiones de capacitación sobre seguridad informática.

- Refuerza buenas prácticas como el uso de contraseñas seguras y la activación de autenticación multifactor (MFA).

- Ten siempre actualizado tu software y evita instalar programas desconocidos.

-

Cómo reportar un incidente dentro de la empresa

Para reportar un incidente de seguridad, sigue estos pasos:

- Comunicarte con el equipo de Protección de Activos a través del canal oficial (correo, formulario o línea directa).

- Proporcionar detalles claros del incidente, incluyendo:

- Qué ocurrió.

- Cuándo y cómo lo notaste.

- Capturas de pantalla o evidencias relevantes.

- Esperar instrucciones y seguir los protocolos establecidos.

-

Conclusión

Estar preparado para manejar un incidente de seguridad es clave para proteger la información de la empresa. Siguiendo estos pasos, podemos minimizar los riesgos y fortalecer la seguridad digital. Recuerda: La seguridad es responsabilidad de todos. Si ves algo sospechoso, repórtalo de inmediato.